Las aplicaciones bancarias móviles han revolucionado la forma en que gestionamos nuestras finanzas. Ya sea para transferir dinero, consultar saldos o pagar facturas, los usuarios disfrutan ahora de la comodidad de la banca en cualquier lugar y en cualquier momento. Pero esta comodidad conlleva riesgos. Estas aplicaciones se han convertido en objetivos cada vez más atractivos para los ciberdelincuentes, y una de las amenazas más importantes a las que se enfrentan es la ingeniería inversa: un método que permite a los atacantes diseccionar el código de una aplicación, descubrir su lógica, explotar vulnerabilidades y potencialmente modificar su comportamiento.

Para contrarrestar esto, los desarrolladores de aplicaciones bancarias móviles implementan una variedad de técnicas sofisticadas y en capas para proteger sus aplicaciones contra el análisis no autorizado y la manipulación. En este artículo exploramos en qué consiste la ingeniería inversa en el mundo móvil y cómo los desarrolladores están contraatacando.

¿Qué es la ingeniería inversa en el contexto de las aplicaciones móviles?

Comprender la amenaza

La ingeniería inversa se refiere al proceso de analizar un software para entender cómo funciona, sin tener acceso al código fuente original. En las plataformas móviles, esto suele implicar examinar archivos APK en Android o IPA en iOS.

Los atacantes utilizan herramientas y técnicas como:

-

Decompilación: conversión de binarios en código legible similar a Java o Kotlin usando herramientas como Jadx o apktool.

-

Desensamblado: descomposición del bytecode en lenguaje ensamblador para una inspección más profunda (ej. IDA Pro, Ghidra).

-

Análisis dinámico: monitorización del comportamiento de la app durante la ejecución con herramientas como Frida o Xposed.

-

Sniffing de red: captura del tráfico HTTPS mediante proxys de tipo man-in-the-middle (MitM).

Estas tácticas pueden revelar información sensible como:

-

Claves API y credenciales codificadas en duro

-

Métodos de cifrado

-

Controles de acceso

-

Reglas de validación de transacciones

Defensas clave contra la ingeniería inversa

Ofuscación del código y cifrado de cadenas

La ofuscación transforma el código legible en una forma difícil de entender. Esto puede implicar renombrar clases y variables con símbolos sin significado o cambiar el flujo del código. Herramientas usadas:

-

ProGuard y R8 para Android

-

DexGuard para una protección más robusta y cifrado de cadenas

-

iXGuard para apps iOS

El cifrado de cadenas oculta valores sensibles como endpoints de API y tokens para evitar que los atacantes los extraigan directamente del binario de la app.

Detección de dispositivos rooteados o con jailbreak

Las apps que se ejecutan en dispositivos comprometidos son más susceptibles a manipulaciones. Las aplicaciones seguras comprueban:

-

Presencia de herramientas de gestión de root (Magisk, Cydia)

-

Archivos de sistema modificados

-

Frameworks de hooking que alteran el comportamiento en tiempo de ejecución (Frida, Xposed)

Si se detectan estas modificaciones, la app puede limitar funciones o incluso cerrarse por completo.

Mecanismos anti-debugging

Los depuradores permiten a los atacantes analizar el código paso a paso. Para defenderse, las apps pueden:

-

Monitorizar llamadas al sistema

ptrace -

Detectar si un depurador está adjunto

-

Usar verificaciones de tiempo para identificar ralentizaciones sospechosas causadas por la depuración

SSL Pinning

El SSL pinning asegura que la aplicación solo se comunique con servidores de confianza validando el certificado o la clave pública del servidor.

-

Ayuda a prevenir ataques MitM

-

Requiere una implementación cuidadosa, ya que una mala configuración puede romper la app cuando el certificado cambia

Criptografía de caja blanca (White-box)

A diferencia del cifrado tradicional que almacena las claves en memoria, la criptografía de caja blanca las oculta mediante transformaciones complejas. Incluso si los atacantes analizan el binario, no pueden extraer claves utilizables.

Protección de aplicaciones en tiempo de ejecución (RASP)

La RASP añade una capa defensiva dentro de la propia app. Supervisa y responde activamente a las amenazas en tiempo real:

-

Bloquea intentos de hooking

-

Impide conexiones de depuradores

-

Detiene la app si se detecta manipulación

Soluciones RASP populares: Appdome, Promon SHIELD, Guardsquare.

Estrategias arquitectónicas para la resiliencia

Mantener la lógica en el servidor

Para reducir riesgos, la lógica de negocio crítica debe residir en los servidores backend y no en los dispositivos de los usuarios:

-

La app móvil actúa principalmente como interfaz de usuario

-

Los procesos sensibles como la validación de transacciones permanecen ocultos

-

La monitorización en el servidor puede detectar anomalías

Atentación de apps y vinculación de dispositivos

Los servicios de atestación confirman que una app es genuina y se ejecuta en un entorno seguro. Ejemplos:

-

SafetyNet o Play Integrity API en Android

-

DeviceCheck y App Attest en iOS

La vinculación de dispositivos asocia una cuenta de usuario a un dispositivo específico, añadiendo otra capa de defensa.

Buenas prácticas para desarrolladores

Los desarrolladores deben adoptar una mentalidad proactiva y aplicar estos principios:

-

Evitar credenciales codificadas; usar almacenes seguros de claves

-

Ofuscar siempre las versiones de producción

-

Usar analítica de comportamiento para detectar patrones anómalos

-

Emplear configuración dinámica para evitar comportamientos predecibles

-

Implementar interruptores de seguridad (“kill switches”) para desactivar apps comprometidas

¿Qué sigue? Tendencias futuras en protección de apps

Detección de amenazas impulsada por IA

Los modelos de machine learning pueden ayudar a detectar usos sospechosos, como:

-

Accesos en horarios o ubicaciones inusuales

-

Patrones de interacción rápidos

-

Anomalías del dispositivo

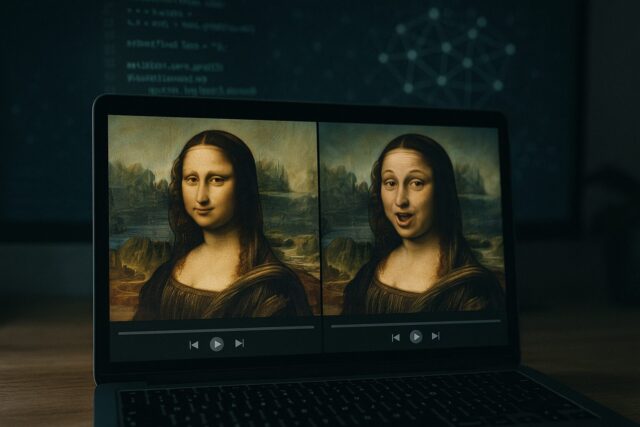

Apps transmitidas desde la nube

Un enfoque radical consiste en no ejecutar la lógica real de la app en el dispositivo, sino transmitirla en streaming como un vídeo. Esto hace que la ingeniería inversa sea prácticamente imposible.

Principios de Zero Trust en móvil

El modelo Zero Trust, tradicionalmente usado en redes empresariales, se aplica ahora a las apps móviles:

-

Revalidación constante del usuario y del dispositivo

-

Acceso adaptativo basado en factores de riesgo

-

Tokens temporales y rotativos para autenticación

Proteger las aplicaciones bancarias móviles de la ingeniería inversa requiere mucho más que una sola solución. Es un proceso continuo que combina defensas técnicas en capas, principios arquitectónicos modernos y monitorización en tiempo real. Manteniéndose vigilantes y evolucionando con el panorama de amenazas, los desarrolladores y equipos de seguridad pueden garantizar que la banca móvil siga siendo práctica y segura.

Las imágenes utilizadas en este artículo son generadas por IA o provienen de plataformas libres de derechos como Pixabay o Pexels.

¿Te gustó este artículo? ¡Invítame a un café!