Mobile-Banking-Apps haben unser Finanzverhalten revolutioniert. Ob Geld überweisen, Kontostand prüfen oder Rechnungen bezahlen – Banking ist heute jederzeit und überall möglich. Doch mit dieser Bequemlichkeit steigen auch die Sicherheitsrisiken. Mobile-Banking-Apps stehen zunehmend im Visier von Cyberkriminellen. Eine besonders kritische Bedrohung ist das Reverse Engineering: ein Verfahren, mit dem Angreifer den Anwendungscode analysieren, dessen Logik verstehen, Schwachstellen aufdecken und das Verhalten der App manipulieren können.

Um dem entgegenzuwirken, setzen Entwickler auf eine Vielzahl ausgeklügelter, mehrschichtiger Sicherheitsmechanismen. In diesem Artikel zeigen wir, was Reverse Engineering im Mobile-Bereich bedeutet und mit welchen Strategien sich Banking-Apps davor schützen.

Was ist Reverse Engineering bei mobilen Anwendungen?

Die Bedrohung verstehen

Reverse Engineering bezeichnet die Analyse von Software mit dem Ziel, deren Funktionsweise zu verstehen – ohne Zugriff auf den ursprünglichen Quellcode. Auf Mobilgeräten erfolgt dies typischerweise über die Untersuchung von APK-Dateien (Android) oder IPA-Dateien (iOS).

Zu den gängigen Methoden von Angreifern gehören:

- Dekompilierung: Umwandlung des Binärcodes in lesbaren Java- oder Kotlin-ähnlichen Code (z. B. mit Jadx, apktool)

- Disassemblierung: Zerlegung von Bytecode in Assemblersprache (z. B. IDA Pro, Ghidra)

- Dynamische Analyse: Beobachtung des App-Verhaltens zur Laufzeit (z. B. mit Frida, Xposed)

- Netzwerk-Sniffing: Abfangen von HTTPS-Datenverkehr mittels Man-in-the-Middle-Proxies

Solche Angriffe können vertrauliche Informationen preisgeben:

- API-Schlüssel und fest kodierte Zugangsdaten

- Verschlüsselungsmethoden

- Zugriffskontrollen

- Transaktionsvalidierungsregeln

Zentrale Schutzmechanismen gegen Reverse Engineering

Code-Obfuskation und Zeichenketten-Verschlüsselung

Obfuskation macht lesbaren Code schwer verständlich, z. B. durch Umbenennen von Klassen und Variablen in nichtssagende Symbole oder Veränderung der Kontrollflüsse. Verbreitete Tools sind:

- ProGuard und R8 für Android

- DexGuard für erweiterten Schutz und String-Verschlüsselung

- iXGuard für iOS-Apps

Die Verschlüsselung von Zeichenketten verbirgt sensible Werte wie API-Endpunkte und Tokens vor der Extraktion durch Angreifer.

Erkennung von Root- und Jailbreak-Geräten

Apps auf kompromittierten Geräten sind anfälliger für Manipulation. Sicherheitsbewusste Apps prüfen:

- Vorhandensein von Rooting-Tools (z. B. Magisk, Cydia)

- Veränderte Systemdateien

- Hooking-Frameworks wie Frida oder Xposed

Bei Erkennung solcher Manipulationen werden Funktionen eingeschränkt oder die App geschlossen.

Anti-Debugging-Techniken

Debugger erlauben es Angreifern, Code Schritt für Schritt zu analysieren. Schutzmechanismen sind:

- Erkennung von

ptrace-Systemaufrufen - Feststellen aktiver Debugger-Verbindungen

- Zeitbasierte Prüfungen zur Entdeckung von Verzögerungen

SSL Pinning

SSL Pinning stellt sicher, dass die App nur mit vertrauenswürdigen Servern kommuniziert, deren Zertifikate oder Schlüssel vorher bekannt sind.

- Schutz vor Man-in-the-Middle-Angriffen

- Vorsicht bei der Implementierung, da Zertifikatswechsel zu Problemen führen können

White-Box-Kryptografie

Normale Verschlüsselung speichert Schlüssel im Speicher. White-Box-Kryptografie verbirgt sie durch komplexe mathematische Transformationen. Selbst bei Analyse des Binaries sind die Schlüssel unbrauchbar.

Runtime Application Self-Protection (RASP)

RASP bietet Echtzeit-Schutz innerhalb der App durch:

- Erkennung und Blockierung von Hooking-Versuchen

- Verhinderung von Debugger-Verbindungen

- Stilllegung der App bei Manipulationsversuchen

Bekannte RASP-Lösungen: Appdome, Promon SHIELD, Guardsquare

Architekturbasierte Schutzstrategien

Logik auf dem Server halten

Um Risiken zu minimieren, sollte geschäftskritische Logik auf dem Server statt auf dem Endgerät liegen:

- Die App dient primär als Benutzeroberfläche

- Validierung und Verarbeitung erfolgt serverseitig

- Serverüberwachung erkennt Unregelmäßigkeiten

App-Attestation und Gerätebindung

App-Attestation bestätigt, dass eine App authentisch und auf einem sicheren Gerät ausgeführt wird. Beispiele:

- SafetyNet oder Play Integrity API (Android)

- DeviceCheck und App Attest (iOS)

Gerätebindung koppelt Nutzerkonten an spezifische Geräte und verhindert die Nutzung auf unbekannten Devices.

Best Practices für Entwickler

Entwickler sollten ein proaktives Sicherheitsdenken pflegen und folgende Grundsätze beachten:

- Keine Zugangsdaten im Code speichern – sichere Keystores nutzen

- Release-Builds immer obfuskieren

- Nutzungsverhalten analysieren und Anomalien erkennen

- Dynamische Konfiguration statt harter Kodierung

- Kill-Switch einbauen zur Deaktivierung kompromittierter Versionen

Ausblick: Zukünftige Schutztrends

KI-gestützte Bedrohungserkennung

Machine-Learning-Modelle helfen bei der Identifikation von:

- Ungewöhnlichen Zugriffsorten oder -zeiten

- Auffälligen Nutzungsmustern

- Abweichungen im Geräteverhalten

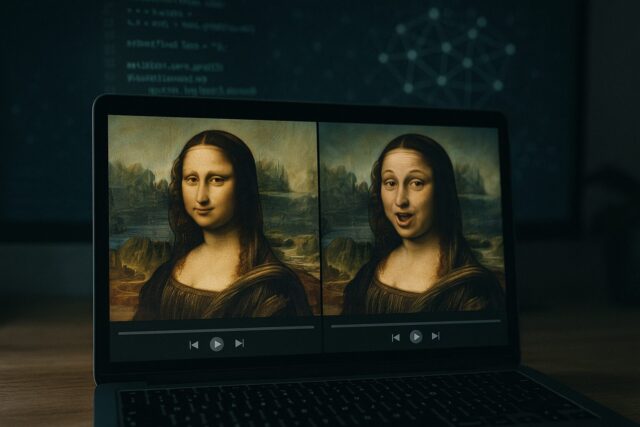

Gestreamte Apps aus der Cloud

Ein innovativer Ansatz: Die App-Logik läuft gar nicht auf dem Gerät. Stattdessen wird die Benutzeroberfläche remote gerendert und gestreamt – ähnlich wie bei einem Video. Reverse Engineering wird damit nahezu unmöglich.

Zero Trust auf mobilen Geräten

Zero Trust kommt aus dem Unternehmensnetzwerk, findet nun aber auch in mobilen Apps Anwendung:

- Permanente Überprüfung von Nutzer und Gerät

- Adaptive Zugriffskontrolle je nach Risikobewertung

- Temporäre, rotierende Authentifizierungstokens

Der Schutz von Mobile-Banking-Apps gegen Reverse Engineering erfordert weit mehr als eine einzelne Sicherheitsmaßnahme. Es ist ein fortlaufender Prozess aus technischen Barrieren, moderner Architektur und Echtzeit-Monitoring. Nur wer wachsam bleibt und die Sicherheitsstrategie kontinuierlich anpasst, kann die Vorteile des mobilen Bankings sicher nutzen.

Die in diesem Beitrag verwendeten Bilder stammen entweder aus KI-generierter Quelle oder von lizenzfreien Plattformen wie Pixabay oder Pexels.

Hat dir dieser Artikel gefallen? Spendiere mir einen Kaffee!