Les applications bancaires mobiles ont révolutionné la manière dont nous gérons nos finances. Qu’il s’agisse de transférer de l’argent, de consulter des soldes ou de payer des factures, les utilisateurs bénéficient désormais de la commodité de la banque à tout moment et en tout lieu. Mais cette commodité s’accompagne de risques. Ces applications deviennent des cibles de plus en plus attrayantes pour les cybercriminels, et l’une des menaces les plus pressantes auxquelles elles sont confrontées est l’ingénierie inverse — une méthode qui permet aux attaquants de disséquer le code d’une application, de découvrir sa logique, d’exploiter des vulnérabilités et éventuellement de modifier son comportement.

Pour contrer cela, les développeurs d’applications bancaires mobiles mettent en œuvre une variété de techniques sophistiquées et imbriquées afin de protéger leurs applications contre l’analyse non autorisée et les manipulations. Dans cet article, nous explorons ce qu’implique l’ingénierie inverse dans le monde mobile et comment les développeurs ripostent.

Qu’est-ce que l’ingénierie inverse dans le contexte des applications mobiles ?

Comprendre la menace

L’ingénierie inverse désigne le processus consistant à analyser un logiciel pour comprendre son fonctionnement — sans avoir accès au code source original. Sur les plateformes mobiles, cela implique généralement l’examen des fichiers APK pour Android ou IPA pour iOS.

Les attaquants utilisent des outils et techniques tels que :

-

Décompilation : conversion des binaires en code lisible de type Java ou Kotlin grâce à des outils comme Jadx ou apktool.

-

Désassemblage : décomposition du bytecode en langage assembleur pour une inspection plus poussée (ex. IDA Pro, Ghidra).

-

Analyse dynamique : surveillance du comportement de l’application pendant son exécution avec des outils comme Frida ou Xposed.

-

Sniffing réseau : capture du trafic HTTPS via des proxys de type man-in-the-middle (MitM).

Ces tactiques peuvent révéler des informations sensibles telles que :

-

Clés API et identifiants codés en dur

-

Méthodes de chiffrement

-

Contrôles d’accès

-

Règles de validation des transactions

Défenses clés contre l’ingénierie inverse

Obfuscation du code et chiffrement des chaînes

L’obfuscation transforme le code lisible en une forme difficile à comprendre. Cela peut impliquer le renommage des classes et variables en symboles sans signification ou la modification du flux d’exécution. Outils utilisés :

-

ProGuard et R8 pour Android

-

DexGuard pour une protection renforcée et le chiffrement de chaînes

-

iXGuard pour les applications iOS

Le chiffrement de chaînes dissimule des valeurs sensibles comme les points d’accès API et les jetons, afin d’empêcher les attaquants de les extraire directement du binaire de l’application.

Détection des appareils rootés ou jailbreakés

Les applications exécutées sur des appareils compromis sont plus vulnérables aux manipulations. Les applis soucieuses de sécurité vérifient :

-

La présence d’outils de gestion root (Magisk, Cydia)

-

Des fichiers système modifiés

-

Des frameworks de hooking qui modifient le comportement à l’exécution (Frida, Xposed)

Si de telles modifications sont détectées, l’application peut limiter certaines fonctionnalités, voire s’arrêter complètement.

Mécanismes anti-debugging

Les débogueurs permettent aux attaquants d’analyser le code étape par étape. Pour se défendre, les applis peuvent :

-

Surveiller les appels système

ptrace -

Détecter la présence d’un débogueur

-

Utiliser des vérifications de timing pour repérer les ralentissements suspects dus au débogage

SSL Pinning

Le SSL pinning garantit que l’application communique uniquement avec des serveurs de confiance en validant le certificat ou la clé publique du serveur.

-

Aide à prévenir les attaques MitM

-

Doit être implémenté avec soin, car une mauvaise configuration peut casser l’application lors d’un changement de certificat

Cryptographie en boîte blanche (White-box)

Contrairement au chiffrement traditionnel qui stocke les clés en mémoire, la cryptographie en boîte blanche les dissimule à l’aide de transformations complexes. Même si le binaire est analysé, les clés exploitables ne peuvent être extraites.

Protection applicative auto-adaptative (RASP)

La RASP ajoute une couche défensive intégrée à l’application elle-même. Elle surveille activement et réagit en temps réel aux menaces en :

-

Bloquant les tentatives de hooking

-

Empêchant les connexions de débogueur

-

Arrêtant l’application en cas de manipulation détectée

Solutions RASP populaires : Appdome, Promon SHIELD, Guardsquare.

Stratégies architecturales pour la résilience

Déplacer la logique vers le serveur

Pour réduire les risques, la logique métier critique doit résider côté serveur plutôt que sur l’appareil de l’utilisateur :

-

L’application mobile sert principalement d’interface utilisateur

-

Les processus sensibles comme la validation des transactions restent cachés

-

La surveillance côté serveur permet de détecter les anomalies

Attestation et liaison des appareils

Les services d’attestation confirment qu’une application est authentique et qu’elle s’exécute dans un environnement sécurisé. Exemples :

-

SafetyNet ou Play Integrity API pour Android

-

DeviceCheck et App Attest pour iOS

La liaison d’appareil associe un compte utilisateur à un appareil spécifique, ajoutant ainsi une défense supplémentaire.

Bonnes pratiques pour les développeurs

Les développeurs doivent adopter une approche proactive et appliquer les principes suivants :

-

Éviter les identifiants codés en dur ; utiliser des keystores sécurisés

-

Toujours obfusquer les builds de production

-

Utiliser l’analyse comportementale pour surveiller les usages et détecter les anomalies

-

Employer des configurations dynamiques pour éviter un comportement prévisible

-

Implémenter des interrupteurs de sécurité (« kill switches ») pour désactiver les applis compromises

Et après ? Tendances futures de la protection des applications

Détection des menaces par IA

Les modèles d’apprentissage automatique peuvent aider à identifier des comportements suspects, tels que :

-

Accès à des heures ou depuis des lieux inhabituels

-

Interactions rapides et répétitives

-

Anomalies de l’appareil

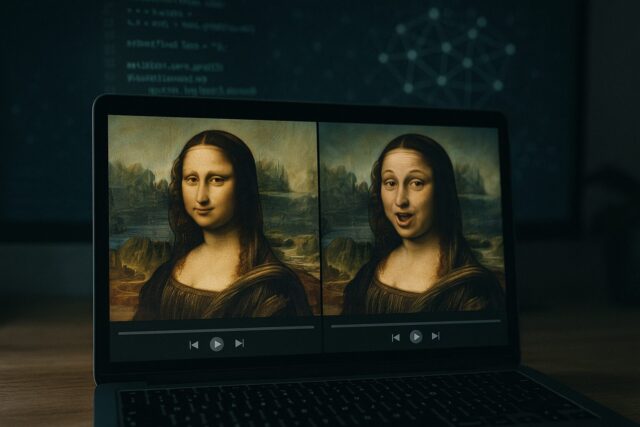

Applications diffusées depuis le cloud

Nouvelle approche radicale : ne pas exécuter la logique de l’application sur l’appareil, mais la diffuser en streaming comme un flux vidéo. Cela rend l’ingénierie inverse pratiquement impossible.

Principes du Zero Trust appliqués au mobile

Le Zero Trust, traditionnellement utilisé dans les réseaux d’entreprise, est désormais adapté aux applications mobiles :

-

Validation constante de l’utilisateur et de l’appareil

-

Accès adaptatif basé sur des facteurs de risque

-

Jetons d’authentification temporaires et rotatifs

Protéger les applications bancaires mobiles contre l’ingénierie inverse exige bien plus qu’une seule solution. C’est un processus continu — combinant défenses techniques en couches, principes architecturaux modernes et surveillance en temps réel. En restant vigilants et en évoluant avec le paysage des menaces, développeurs et équipes de sécurité peuvent garantir que la banque mobile reste à la fois pratique et sûre.

Les images utilisées dans cet article sont générées par IA ou proviennent de banques libres de droits comme Pixabay ou Pexels.

Cet article vous a plu ? Offrez-moi un café !